13 лет атак на Tor: исследование

На GitHub на английском языке опубликовано исследование, подробно освещающее прошлые и актуальные сегодня атаки на Tor. Несмотря на технический характер исследования, оно может быть полезно необразованному пользователю, который хочет знать, как лучше обезопасить себя от возможной деанонимизации.

Исследование провела группа учёных из Делфтского технического университета, старейшего и крупнейшего технического университета Нидерландов, во главе с профессором компьютерных наук.

Продвинутые пользователи, не знающие английский достаточно хорошо, чтобы читать оригинал, с некоторыми затруднениями могут понять текст, пропустив его целиком через переводчик. При этом рекомендуется параллельно открыть вторую вкладку с переводчиком и через неё отдельно переводить непонятные предложения, фразы или слова.

Ниже – наш перевод предисловия этого текста. Оно даёт представление о содержании исследования.

Тёмная сторона Tor привлекла внимание таких правительственных организаций, как АНБ и ФБР, считающих Tor целью, представляющей особый интерес. Документы АНБ, утечку которых организовал бывший сотрудник АНБ Эдвард Сноуден, показали, что организация следит за неопытными пользователями Tor, не разбирающимися в интернет-безопасности, и использует их как плацдарм в сети Tor. Сейчас правительственные организации даже ищут способ внести изменения в Четвёртую поправку [конституции США], чтобы иметь возможность легально взламывать пользователей Tor.

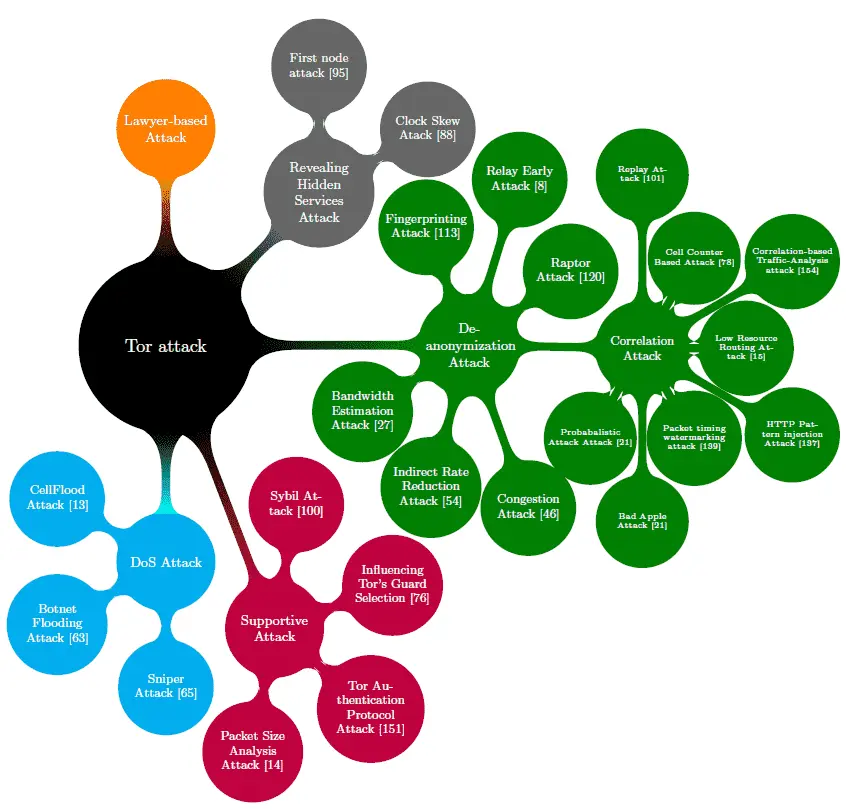

В то же время растущая популярность Tor привела к развитию растущего числа деанонимизирующих атак на сеть. Эти атаки становятся все более продвинутыми и эффективными. Среди самых заметных атак – Sybil attack, которая основана на идее о том, что в любой системе, опирающейся на распределённые доверенные объекты, [в одиночку] можно притворяться разными объектами. Так, в сеть Tor было добавлено около 115 недружественных компьютерных серверов и было обеспечено их использование в качестве entry guard. Эти серверы составили более 6% от всех entry guard в сети. Атака вызвала большой переполох в сети Tor, поскольку информации, полученной противником, была достаточно, чтобы связать некоторых пользователей с конкретными onion-сайтами.

Эти последние разработки поднимают вопросы об анонимности и безопасности Tor. Тот факт, что Tor не на сто процентов анонимен, не является шокирующим, но Tor может быть гораздо менее безопасным, чем считается большинством пользователей. Мы проанализируем технические, этические и финансовые уязвимости функционирующей сети Tor. В первой части этого исследования мы посмотрим на дизайн сети и протоколы связи. Потом обсудим все известные атаки на Tor и постараемся классифицировать их с целью дальнейшего анализа. А закончим первую часть разделом о том, как Tor может выявлять атаки и то, как стоит защитаться от них. Во второй части исследования мы посмотрим на опасения этического характера, окружающие Tor. Сосредоточимся на этических вопросах, касающихся неправомерного использования Tor для различных преступных целей и [публикации] незаконного контента. В последнем разделе второй части мы обсудим финансовые уязвимость Tor и зависимость работы сети от пожертвований и волонтёров.

В разделе 2 представлен общий обзор структуры сети Tor и выделен ряд уязвимостей в протоколе Tor. Раздел 3 анализирует эти недостатки и показывает модели угроз на их основе. Раздел 4 дает обзор публично известных атак Tor, и каждая атака классифицируется на основе предполагаемой её цели. Раздел 5 резюмирует, как можно быстрее обнаруживать атаки и как Tor может защитить себя в будущем. Секция 6 резюмирует контрмеры, которые могут быть приняты для предотвращения ряда атак. Раздел 7 указывает на ряд этических уязвимостей в Tor. Мы обсуждаем влияние даркнета на Tor. Раздел 8 анализирует финансовые уязвимости и непрерывную недостаточность ресурсов Tor.

[Прим. переводчика: полный текст исследования находится здесь https://github.com/Attacks-on-Tor/Attacks-on-Tor]