Две новые модели нападения на Blockchain

Подделка цифровой подписи на блокчейн биткоина является крайне сложной задачей, для успешного выполнения с точки зрения вычислительной мощности. Соотвественно, практически невозможно изменить биткоин транзакцию, которая уже были подписана.Тем не менее, всё ещё можно изменить состояние транзакции через технику, известную как “double spend attack” , но это требует огромной вычислительной мощности.

Вот так выглядят элементы для успешной атаки:

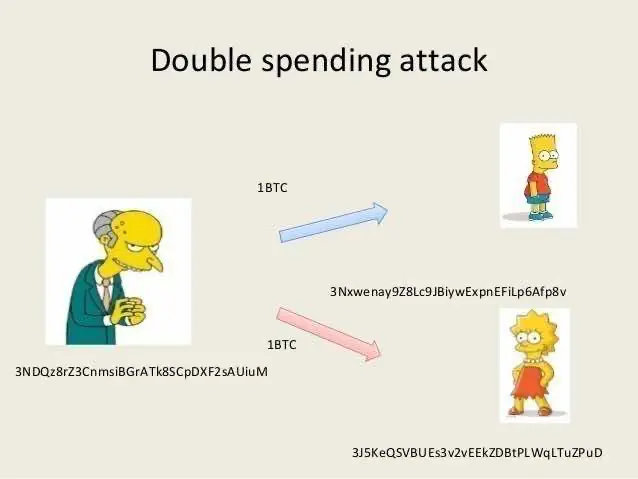

1. Лицо А, осуществляющее атаку ищет продукт или услугу от другого человека Б.

2. Это позволит создать две биткоин транзакции, которые включают в себя платежи за товар или услугу от другого пользователя, а другой пользователь Б платит такую же сумму себе же.

3. От А идёт операция до Б, затем надо начать тайно минировать блок, который включает в себя В, оплату. Как только он или она успешно поглотят операцию этого В блока. дальше он будет добавлен к нему.

4. Б предоставив услуги или продукт, увидет транзакцию в блокчейне, является ли она подтверждением транзакции в блокчейне, если он не ждёт подтверждение отправки продукции.

5. Пользователю А может повезти и атака пройдёт успешно, если в мошеннической ветке цепочка вырастет длинее, чем в в ветке, что включает в себя правильную операцию, то есть нападающим необходимо заставить транслировать все вновь и вновь образованные блоки в новый филиал и все другие узлы сети.

Прежде чем углубляться в новые модели атак, мы представим основные элементы классической атаки. Чтобы лучше понять модели, мы должны задать некоторые параметры.

– Количество Q ∈ [0,1] , что представляет собой вероятность успеха работы узлов злоумышленника, на блок в честном узле, учитывая что они оба начали добычу одновременно.

– Количество и K ∈ N, что представляет собой пороговое значение количества подтверждений, необходимых для проверки операции, принадлежащей к определённому блоку.

– Количество т ∈ р>0 , что представляет собой время в секундах, необходимое для узлов, как атакующего, так и честных, для принятия блока.

– Кроме того, мы будем использовать H, как подстрочный интервал.

Нам необходимо понимать, что данный материал представлен по работе Накамото и Розенфельда, для измерения успеха злоумышленника надо учитывать, что он контролирует процент сети, в то время как остальные успешно добывают новый блок.

Сейчас предложено две новые модели, обобщённая модель и модель времени.

Обобщённая модель.

Эта модель базируется на модели Розенфельда, добавляя дополнительный параметр в форумулу, которая отражает экономию времени, которую обслуживает злоумышленник, те время, проведенное злоумышленников в попытках тайно заминировать мошеннический блок.

Атакующий поцтенциал прогресса может быть представлен следующей функцией

P (q, m, n, t)

Эта функция обобщает ход модели Розенфельда. Функция P представляет собой вероятность успеха злоумышленника, где N ровно количеству блоков при условии, что честные участники успешно минировали производство блоков. Добавленный параметр t представляет собой время и преимущество, обслуживающего узлы злоумышленника, для того чтобы произвести блок, содержащий мошеннические транзакции.

Модель времени.

Это новая модель отличается от моделей Накамото и Розенфелшьда. На протяжении этой модели атаки, всё настроено через определение длины, как допустимой в мошеннических филиалов блокчейн, и разнцией во времени, необходимой узлам честным и атакующего для рассматривания блока.

Функция прогресса злоумышленника может быть представлена так:

PT (q, m, n, t)

Функция представляет что вероятность того, что время необходимое узлу злоумышленника и N блоку в точности равно T в секундах после времени, необходимого честным узлам для разбирательства мошеннического блока.

Вывод.

Два новых способа атаки, предложенные группой исследователей, предложенные некоторое время назад, первая модель схожа с классической моделью Розенфельда, в то время как вторая отличается от классической модели Накамото и Розенфельда.

Возможно ли их применить на практики? Теоретически да, теоретически и нам Марсе построить город можно.